Datenschutz und Sicherheit

Die Flowmium GmbH ist als Softwareanbieter in besonderem Maße für die Sicherheit der anvertrauten Daten verantwortlich. Wir sind uns dieser Verantwortung bewusst und haben zahlreiche Maßnahmen getroffen.

Die Flowmium GmbH ist als Softwareanbieter in besonderem Maße für die Sicherheit der anvertrauten Daten verantwortlich. Wir sind uns dieser Verantwortung bewusst und haben zahlreiche Maßnahmen getroffen.

Erfahren Sie mehr über Datenschutz und Sicherheit bei Flowmium und Allgemeines.

Erfahren Sie mehr über Datenschutz und Sicherheit unserer IT-Infrastruktur.

Erfahren Sie mehr über Datenschutz und Sicherheit in der Produktentwicklung.

In diesem Abschnitt geben wir Ihnen einen Überblick, welche Maßnahmen zum Datenschutz und zur Informationssicherheit bei der Flowmium GmbH als Unternehmen getroffen werden.

York Hoffmann

Robin Data GmbH

Fritz-Haber-Str. 9

06217 Merseburg

E-Mail: datenschutz@flowmium.com

Wir schließen mit jedem Kunden einen Auftragsverarbeitungsvertrag. Dieser Vertrag wurde von der Datenschutz Pöllinger GmbH zuletzt am 09.07.2021 geprüft und hat alle Kriterien erfüllt. Den Prüfbericht erhalten Sie auf Anfrage.

Die technischen und organisatorischen Maßnahmen in der ersten Fassung wurden von der Datenschutz Pöllinger GmbH am 09.07.2021 im Rahmen der Prüfung des Auftragsverarbeitungsvertrags geprüft und hat alle Kriterien erfüllt. Den Prüfbericht erhalten Sie auf Anfrage.

Unsere Mitarbeiter werden zu der Einhaltung des Datenschutzes verpflichtet und mindestens einmal jährlich geschult.

Folgende Dokumente unterschreiben unsere Mitarbeiter:

Folgende Schulungen führen wir durch:

Unsere Maßnahmen zum Datenschutz lassen wir regelmäßig von einem externen Datenschutzauditor überprüfen. Zuletzt wurde das Audit am 25.03.2025 durch die Robin Data GmbH durchgeführt. Zum Prüfbericht

Wir betreiben ein ISMS nach ISO 27001 und sind seit dem 18.01.2024 durch den TÜV Rheinland zertifiziert. Zum Zertifikat

Wir garantieren eine Verfügbarkeit der Anwendung von 99,95 % im Monatsdurchschnitt. Ausgenommen sind angekündigte Wartungen. Die Verfügbarkeit sowie Vorfälle und Wartungen können auf unserer Statusseite eingesehen werden.

In diesem Abschnitt geben wir Ihnen einen Überblick, welche Maßnahmen zum Datenschutz und zur Informationssicherheit direkt in der Anwendung getroffen werden.

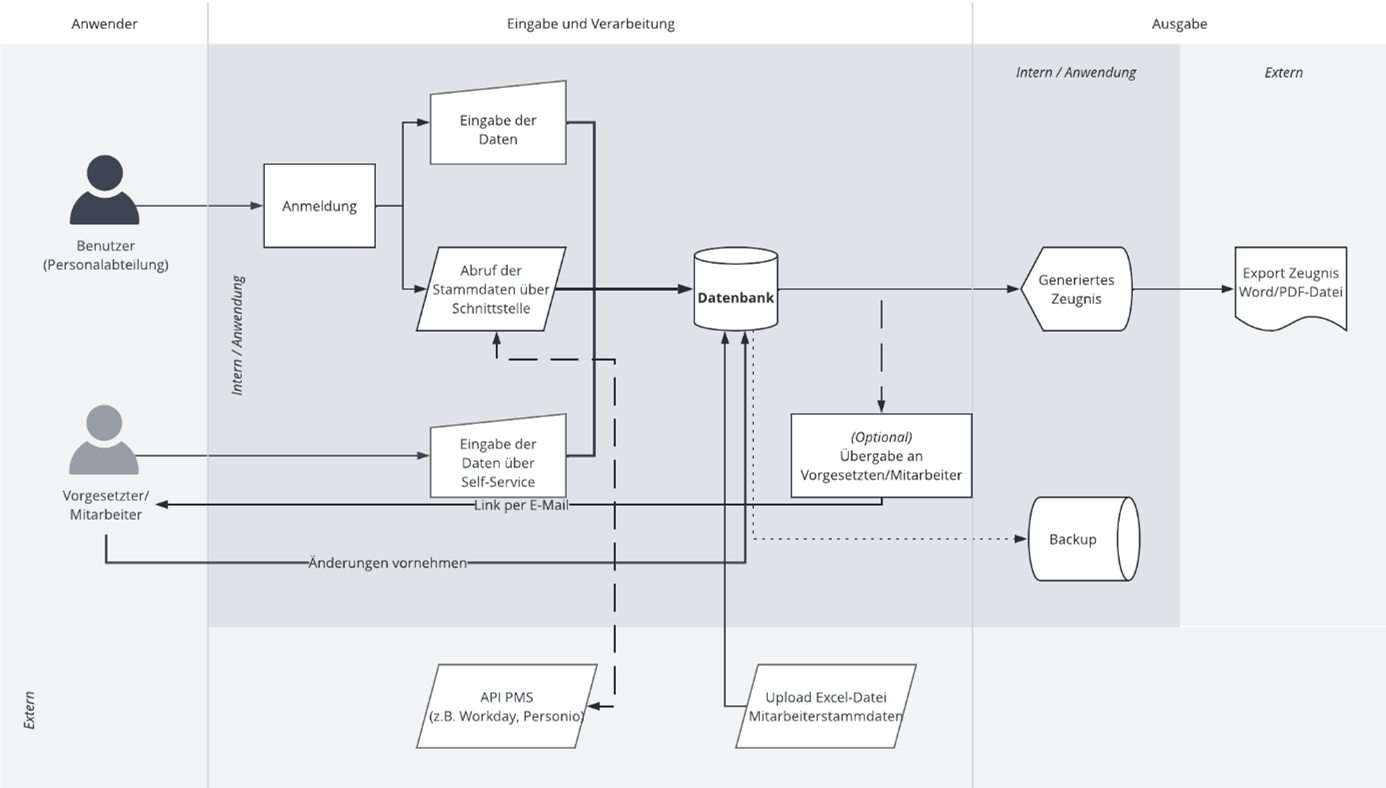

Im Folgenden erhalten Sie einen Überblick, wie Daten gespeichert und verarbeitet werden.

Die Software wird kontinuierlich weiterentwickelt und um neue Funktionen ergänzt, sodass sich Änderungen am Datenfluss ergeben können.

In der Anwendung werden grundsätzlich nur Daten gespeichert, die entweder direkt für die Erstellung eines Zeugnisses oder für einen reibungslosen und nachvollziehbaren Prozess innerhalb des Unternehmens benötigt werden.

Ab der Softwareversion 1.64.0 (Installation bei Kunden im Mai/Juni 2023) werden sicherheitsrelevante Aktionen von Benutzern protokolliert.

Dazu zählen:

Für alle Aktionen werden folgende Daten gespeichert:

Zusätzlich werden fehlgeschlagene Anmeldungen gezählt. Nach 5 fehlgeschlagenen Anmeldeversuchen wird der Benutzer gesperrt und muss das Passwort zurücksetzen.

Die Logdateien werden 60 Tage gespeichert und anschließend gelöscht.

Eine systematische Auswertung der Logdateien wird zum aktuellen Zeitpunkt nicht vorgenommen.

Sofern der Kunde die Funktion in den Datenschutzeinstellungen aktiviert hat, werden sämtliche Änderungen an einem Zeugnis protokolliert. Dazu werden der Name des Benutzers/Bearbeiters, die Bearbeitungszeit sowie der Vorher- und Nachherwert gespeichert. Wird ein Zeugnis gelöscht, wird auch das Protokoll gelöscht.

Für die Erstellung von Zeugnissen müssen personenbezogene Daten des Mitarbeiters verarbeitet werden.

Folgende Daten werden gespeichert:

Für einen reibungslosen und nachvollziehbaren Prozess bei der Zeugniserstellung werden Daten der Zeugnisbearbeiter erhoben und gespeichert.

Folgende Daten werden gespeichert:

In der Anwendung kann jedem Benutzer eine Rolle mit definierten Rechten zugewiesen werden und festgelegt werden, auf welche Zeugnisse der Zugriff gewährt wird. In den folgenden Punkten erhalten Sie einen Überblick, welche Einstellungen vorgenommen werden können.

Benutzer sind Personen, die direkten Zugriff auf die Anwendung haben. In der Regel sind das Mitarbeiter der Personalabteilung. Es können, je nach gebuchtem Paket, mehrere Benutzer hinzugefügt werden.

Folgende Angaben sind bei einem Benutzer hinterlegt:

Neue Benutzer können von einem bisherigen Benutzer angelegt werden, sofern die hinterlegte Rolle ihn dazu berechtigt.

Benutzer, die keinen Zugriff mehr haben sollen, können deaktiviert werden. Ab dem Zeitpunkt der Deaktivierung ist kein Login mehr möglich.

Folgende Passwortrichtlinie ist festgelegt:

Über „Passwort vergessen“ kann der Benutzer sein Passwort selbstständig zurücksetzen. Dazu muss der Benutzer seine E-Mail-Adresse eintragen. Anschließend wird eine E-Mail mit einem Link an die hinterlegte Adresse versendet. Über diesen Link kann ein neues Passwort vergeben werden.

Rollen legen fest, auf welche Bereiche der Anwendung ein Benutzer Zugriff hat. Es kann eine unbegrenzte Anzahl an Rollen angelegt werden.

Folgende Bereiche können pro Rolle berechtigt werden:

Die Ansicht und Bearbeitung von Zeugnissen können nach den folgenden Kriterien eingeschränkt werden:

Ein Zeugnis kann von einem Benutzer als „Privat“ markiert werden. In diesem Fall sieht nur der Benutzer das Zeugnis, der es erstellt hat. Darüber hinaus können nur Benutzer, denen bei der „Zugriffsberechtigung Zeugnisse“ das Kriterium „Administrator“ zugeteilt wurde, das Zeugnis einsehen. Alle anderen Benutzer haben keinen Zugriff auf das Zeugnis.

Zeugnisse können zur weiteren Bearbeitung an beliebige Personen (in der Regel Vorgesetzte und evtl. Mitarbeiter) übergeben werden. Dazu wird eine E-Mail mit einem Link an den Bearbeiter geschickt. Über diesen Link kann auf das Zeugnis zugegriffen werden. Der Link beinhaltet zwei Zeichenketten (GUIDs) mit jeweils 32 Buchstaben/Ziffern.

Bei der Übergabe kann der Benutzer (HR-Abteilung) definieren, welche Prozessschritte und Bereiche der Bearbeiter sehen (lesen) und/oder bearbeiten (schreiben) kann.

Folgende Berechtigungen können vergeben werden:

| Daten | l/s |

| Persönliche Daten | l/s |

| Unternehmen | l/s |

| Zeugnisdaten | l/s |

| Weitere Angaben | l/s |

| Unterschriften | l/s |

| Werdegang | l/s |

| Stationen | l/s |

| Tätigkeiten | l/s |

| Zusatztätigkeiten | l/s |

| Weiterbildungen | l/s |

| Vollmachten | l/s |

| Bewertung | l/s |

| Bewertung | l/s |

| Qualifikationen | l/s |

| Erfolge | l/s |

| Ergebnis | l/s |

| Download | (ja/nein) |

Der Versand von E-Mails findet über unsere Server statt. Die Absenderadresse lautet: [nicht sichtbar im Web]. Der Absendername lautet: Flowmium Zeugnisgenerator. Der Absendername kann in den Einstellungen individuell angepasst werden.

Ausgehende E-Mails werden mit TLS 1.2 verschlüsselt. Drüber hinaus werden alle empfohlenen Sicherheitsvorkehrungen wie DMARC, DKIM und SPF genutzt.

Ein Benutzer kann ein erstelltes Zeugnis jederzeit in der Anwendung selbst löschen.

In der Anwendung kann festgelegt werden, nach welcher Zeit Zeugnisse automatisch gelöscht werden. Dabei besteht die Möglichkeit, in Zwischen- und Endzeugnisse zu unterscheiden.

Ein Benutzer kann Mitarbeiterstammsätze in der Anwendung selbst löschen. Voraussetzung dafür ist, dass der Mitarbeiter nicht in einem Zeugnis (z.B. bei der Unterschrift) hinterlegt ist.

In der Anwendung kann festgelegt werden, dass ein Mitarbeiterstammsatz automatisch nach einer definierten Anzahl an Monaten nach Austritt gelöscht wird. Voraussetzung dafür ist, dass der Mitarbeiter nicht in einem Zeugnis (z.B. bei der Unterschrift) hinterlegt ist.

Auf Wunsch kann eine Zwei-Faktor-Authentifizierung für die Anmeldung von Benutzern aktiviert werden. Beim Login eines Benutzers wird in diesen Fällen zusätzlich zu dem Passwort ein zeitlich begrenzter Einmalcode abgefragt, der per SMS an die hinterlegte Telefonnummer gesendet wird oder über einen Authenticator abgerufen werden kann.

Eine Authentifizierung der Benutzer per SSO ist über die Azure Active Directory möglich. Es kann definiert werden, dass Benutzer sich ausschließlich mit dieser Methode authentifizieren können, oder dies nur eine zusätzliche Option ist. Eine Anleitung zur Einrichtung ist über den Support erhältlich.

Auf Wunsch kann der versendete Link zur Bearbeitung eines Zeugnisses durch Vorgesetzte oder Mitarbeiter durch eine Zwei-Faktor-Überprüfung geschützt werden. In diesen Fällen wird beim Klicken auf den Link ein Einmalcode an die hinterlegte E-Mail-Adresse oder per SMS gesendet. Alternativ ist die Anmeldung über einen Authenticator möglich.

In den Datenschutzeinstellungen kann definiert werden, dass bei jeder Übergabe die Zwei-Faktor-Überprüfung verpflichtend aktiviert sein muss. Auch kann festgelegt werden, welche der Wege (SMS, E-Mail, Authenticator) zur Verfügung stehen sollen. Andernfalls kann der Benutzer die Optionen bei jeder Übergabe manuell aktivieren oder deaktivieren.

Nach Beendigung des Vertrages stehen die Zeugnisdaten noch 30 Tage im Lesemodus zur Verfügung. In dieser Zeit können Zeugnisse angeschaut und heruntergeladen werden. Auf Wunsch exportiert der Support von Flowmium alle Zeugnisse und stellt dem Kunden die Kosten dafür zu den aktuell geltenden Konditionen in Rechnung.

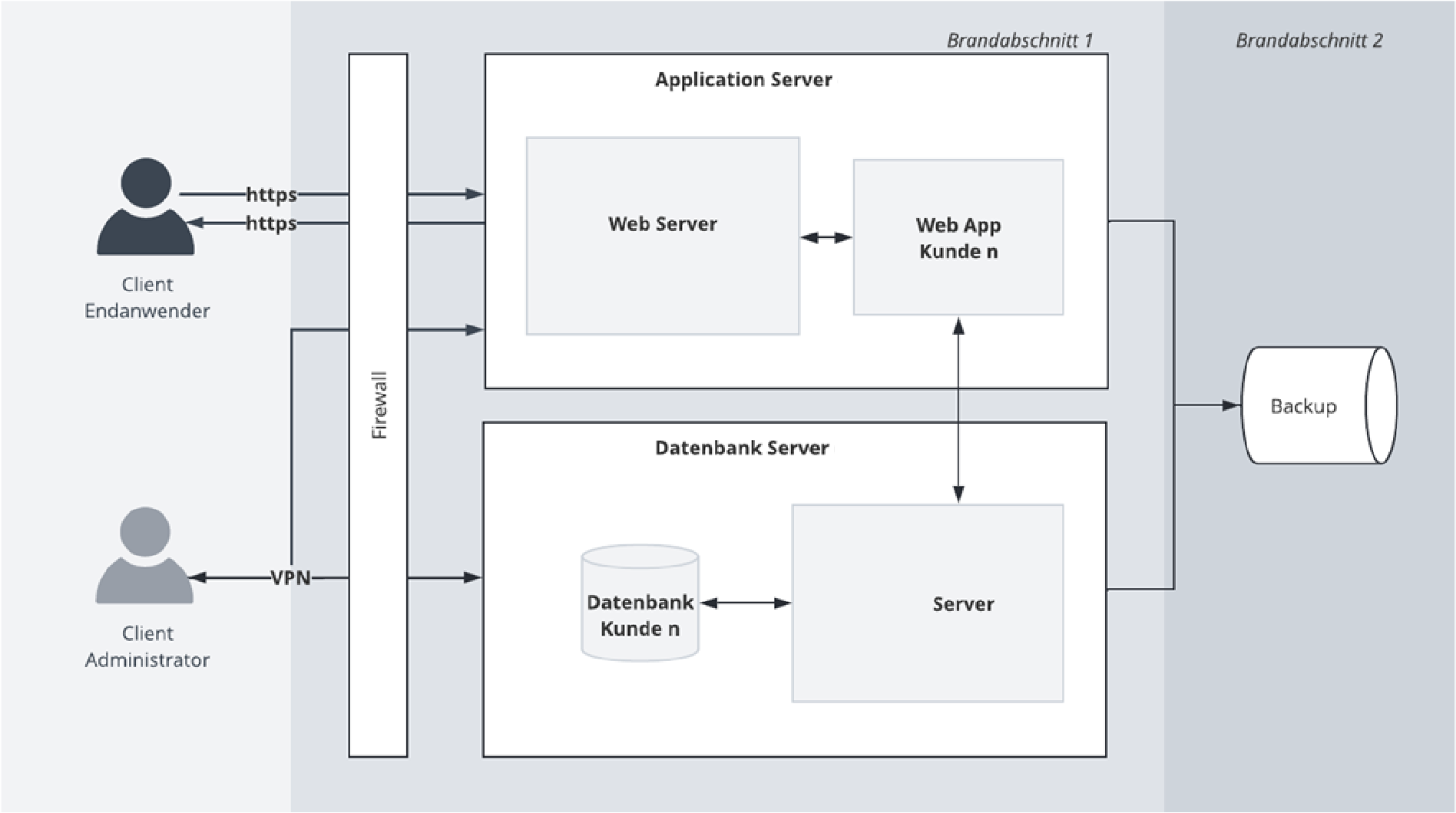

In diesem Abschnitt geben wir Ihnen einen Überblick, wie unsere IT-Infrastruktur aufgebaut ist und welche Maßnahmen wir treffen, um den Datenschutz und die Sicherheit im Allgemeinen zu gewährleisten.

Unsere Server werden als Managed Service von der centron GmbH in Deutschland betrieben. Zusätzlich wird bei der IONOS SE ein Backup vorgehalten und dieser Anbieter als Notfallwiederherstellungsstandort genutzt.

Auszug aus den technischen und organisatorischen Maßnahmen der centron GmbH:

Sicherheit

Stromversorgung

Infrastruktur

Klima- & Kältetechnik

Brandschutz

Zertifizierungen

Alle technischen und organisatorischen Maßnahmen (TOMs) von centron liegen unseren TOMs bei.

Alle Daten werden bei der centron GmbH und der IONOS SE in Deutschland gespeichert. Es findet keine Übertragung an ein Drittland innerhalb oder außerhalb der europäischen Union statt.

Support-Mitarbeiter (1st-Level-Support) von Flowmium haben grundsätzlich keinen Zugriff auf Kundendaten. Um Support leisten zu können, ist es in einigen Fällen allerdings notwendig, auf die Anwendung und damit die Daten zuzugreifen. Dafür muss der Kunde in der Anwendung zunächst eine Supportfreigabe erteilen. Die Dauer der Freigabe kann der Kunde selbst bestimmen.

Bei einer Supportfreigabe wird ein Supportzugang freigeschaltet, über die sich Mitarbeiter von Flowmium anmelden können. Nach dem Ende der Freigabe wird der Supportzugang automatisch auf inaktiv gesetzt, sodass ein Login nicht mehr möglich ist.

Systemadministratoren (3rd-Level-Support) von Flowmium und des Rechenzentrumsanbieters centron GmbH haben Zugriff auf die Datenbank- und Application-Server. Sie können für Wartungs- und Supportzwecke auf die Datenbanken und damit die Daten zugreifen.

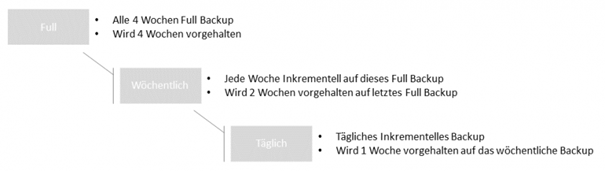

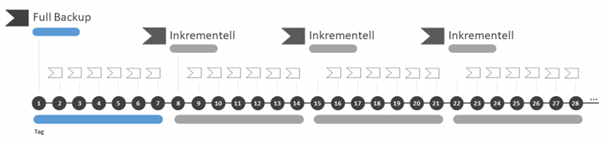

Die Sicherungen der Systeme werden nach dem Generationenprinzip abgelegt, auch als Großvater-Vater-Sohn-Prinzip bekannt. Dies bedeutet eine monatliche Vollsicherung des Systems, auf der wöchentliche und tägliche Sicherungen aufbauen. Diese Sicherungskette wird so lange vorgehalten, bis das Ablaufdatum (EOL = End Of Life) erreicht ist.

Wohin wird gesichert?Um das Risiko physikalischer Einflüsse zu minimieren, werden die Backup-Daten bei centron in einen anderen Brandschutzabschnitt des Rechenzentrums ausgelagert. Zusätzlich werden Backups in ein Rechenzentrum der IONOS SE übermittelt.

Was wird gesichert?Gesichert werden Datenträger (HDD, SSD, etc.) des Betriebssystems, sämtliche weitere Datenträger und Partitionen.

Wann und für welchen Zeitraum wird gesichert?Backups für Systeme werden auf Basis von folgendem Zeitplan durchgeführt:

Zusätzlich zum Backup der Server einschließlich der Datenbanken werden alle Datenbanken zusätzlich gesichert. Damit gewährleisten wir die schnelle Wiederherstellung vor allem bei falschen Benutzereingaben (versehentliche Löschung eines Zeugnisses).

Wann und für welchen Zeitraum wird gesichert?

Die Backupsoftware kommuniziert mit dem Monitoring Systems von centron. Das Monitoring System meldet fehlgeschlagene oder nur zum Teil erfolgreiche Sicherungen direkt an das Ticketsystem. Hierdurch wird sichergestellt, dass das Backup Team jederzeit eingreifen und Probleme beheben kann.

Zusätzlich fordern wir in regelmäßigen Abständen einen vollautomatischen Report einer Testwiederherstellung an. Dieser zeigt nicht nur, dass eine Sicherung erfolgreich stattgefunden hat, sondern dass auch eine Wiederherstellung verschiedener Dateien fehlerfrei funktioniert.

Die Daten zwischen Client (Kunden) und dem Server sind SSL-verschlüsselt. Wir nutzen den Standard SHA256.

Die Datenbanken werden auf Dateiebene per TDE (Transparent data encryption) verschlüsselt, sodass die Daten aus der Datenbank nur nach ordnungsgemäßer Authentifizierung am jeweiligen Datenbank-System gelesen werden können. Wir nutzen den Verschlüsselungsalgorithmus AES256.

Eine Sicherung des für die Verschlüsselung eingesetzten Zertifikats wird außerhalb der Serverinfrastruktur aufbewahrt.

Die Updates der Betriebssysteme (Funktionsupdates, monatliche Patches), dazugehöriger Netzwerkkomponenten und Hardware werden durch den Rechenzentrumsbetreiber centron durchgeführt. Durch eine von uns eingesetzte Monitoring-Software kontrollieren wir den Status der Server.

Zusätzlich zur allgemeinen Firewall des Rechenzentrums werden unsere Server durch eine weitere und individuell konfigurierte Firewall geschützt.

Um Ausspähversuche und Angriffe (z.B. Port Scans, Spoofing, Bruteforce, Cross Site Scripting, SQL Injection) zu erkennen und zu verhindern, wird der Netzverkehr durch ein Intrusion Detection und Prevention System überwacht und geschützt.

Die Anwendung wird kontinuierlich durch ein Monitoring-Software überwacht, um die Verfügbarkeit sicherzustellen und um Schwachstellen zu erkennen.

Folgende Parameter werden überwacht:

In diesem Abschnitt geben wir Ihnen einen Überblick, wie wir die Software entwickeln und welche Maßnahmen wir treffen, um den Datenschutz und die Informationssicherheit zu gewährleisten.

Alle Änderungen am Programmcode werden über eine Versionsverwaltung (Git) dokumentiert.

Um die Anwendung auf Schwachstellen zu testen, setzen wir ein DAST-Tool ein. Damit überprüfen wir regelmäßig, mindestens einmal pro Quartal oder nach größeren Anpassungen, ob die aktuellen Empfehlungen der OWASP eingehalten werden.

Um Sicherheitslücken und unsichere Codes direkt in der Programmierung zu finden und auszuschließen, verwenden wir ein SAST-Tool.

Folgende Parameter werden überprüft:

Die Anwendung wird kontinuierlich durch ein Monitoring-Software überwacht, um die Verfügbarkeit sicherzustellen und um Schwachstellen zu erkennen. Diese Erkenntnisse fließen in die Entwicklung ein.

Folgende Parameter werden überwacht:

Es werden regelmäßig, in der Regel alle 1-2 Jahre oder nach größeren Softwareanpassungen, Penetrationstests durchgeführt. Der letzte Penetrationstest fand im Januar 2025 statt. Zum Zertifikat

Haben Sie Fragen zu den Themen Datenschutz, Informationssicherheit und IT? Wir beantworten Ihnen gerne alle Fragen und lassen Ihnen weitere Informationen zukommen.